Le shell Web WSO est un outil souvent utilisé par les cybercriminels pour accéder illicitement à des sites Web. Comme mentionné dans votre analogie, il peut être comparé à un cambrioleur qui s’introduit dans votre maison et prend le contrôle de votre sous-sol pour mener ses activités criminelles en toute discrétion.

Une fois installé sur un site Web, le shell WSO permet à l’attaquant d’exécuter des commandes à distance, de télécharger, de modifier et de supprimer des fichiers, et même de compromettre d’autres parties du système où le site est hébergé. Tout cela se fait souvent sans que le propriétaire du site ne se rende compte de la présence de l’intrus.

La détection et la suppression de ce type de menace sont essentielles pour protéger l’intégrité de votre site Web et des données qu’il contient. Cela peut nécessiter l’utilisation d’outils de sécurité spécialisés, ainsi que des pratiques de sécurité solides telles que la mise à jour régulière des logiciels, l’utilisation de mots de passe forts et la surveillance constante de l’activité suspecte sur le site.

Qu’est-ce qu’un shell Web ?

Un shell Web est un script qui s’exécute sur un serveur Web, agissant de manière similaire à des applications telles que WordPress ou tout autre code PHP. Il permet à l’utilisateur d’effectuer des actions comme s’il était directement connecté au serveur. En substance, c’est un outil d’administration de serveur qui autorise la visualisation ou la modification de fichiers, la gestion de bases de données, voire l’exécution de programmes. Cependant, les shells Web développés par des pirates informatiques incluent souvent des fonctionnalités malveillantes supplémentaires, comme l’envoi de spam ou la perturbation automatique d’un site Web.

Il est important de noter que les shells Web ne représentent pas en eux-mêmes un type d’attaque ou d’exploit. Ils servent plutôt d’outils pour manipuler un site après qu’il a été compromis. Bien que nous discutions souvent des divers types d’exploits et des raisons pour lesquelles ils mettent en danger un site, les failles de sécurité et les exploits ne constituent que la première étape d’un piratage réussi. L’objectif est d’infiltrer un site Web, puis d’utiliser un script pour prendre le contrôle du site et causer divers dommages via le serveur.

Qu’est-ce qui est « spécial » à propos du WSO ?

Le WSO se distingue des autres shells Web en raison de son ensemble de fonctionnalités exceptionnellement puissantes et prisées par les pirates informatiques.

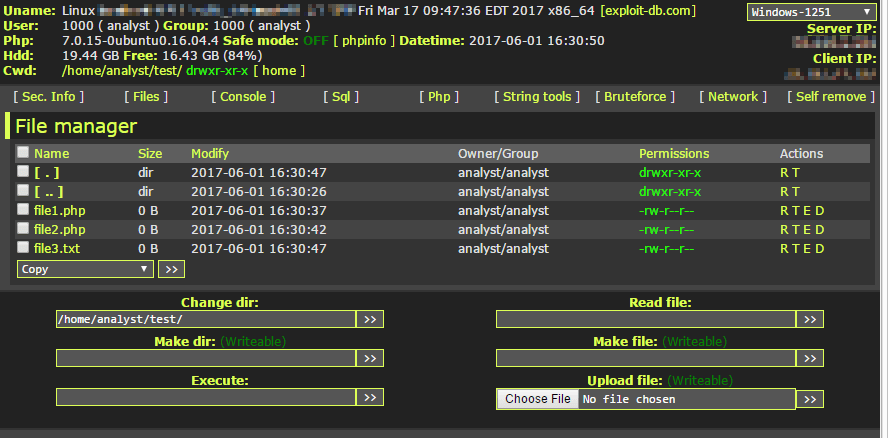

Voici quelques caractéristiques spécifiques du WSO :

- Protection par mot de passe

- Révélation d’informations sur le serveur

- Capacités de gestion de fichiers telles que le téléchargement ou la modification de fichiers, la création de répertoires, la navigation dans les répertoires et la recherche de texte dans les fichiers

- Console de ligne de commande

- Administration des bases de données

- Exécution de code PHP

- Encodage et décodage de saisies de texte

- Attaques par force brute contre les serveurs FTP ou les bases de données

- Installation d’un script Perl pour agir comme une porte dérobée plus directe sur le serveur

Une fois implantés sur un site Web, les shells Web sont notoirement difficiles à éliminer, principalement parce que les pirates informatiques disséminent souvent plusieurs copies du shell Web sur l’ensemble du site afin de maintenir l’accès même si certaines parties de leurs logiciels malveillants sont supprimées.

Le WSO est conçu pour être utilisé via un navigateur Web et possède une interface conviviale relativement simple, ce qui le rend très accessible et facile à apprendre et à utiliser pour tout pirate informatique potentiel.

Il semble que le WSO parvienne à trouver un juste équilibre entre simplicité et fonctionnalité, ce qui en fait l’un des shells Web les plus populaires. Malgré la simplicité de son interface de navigateur, de nombreux pirates l’utilisent pour exécuter du code PHP malveillant sur des sites Web. En théorie, cette tâche pourrait être accomplie plus facilement avec un code minimal, tel que :

eval($_POST['c']);

Cependant, les pirates semblent avoir une grande confiance en WSO et préfèrent l’utiliser même pour des tâches aussi simples.

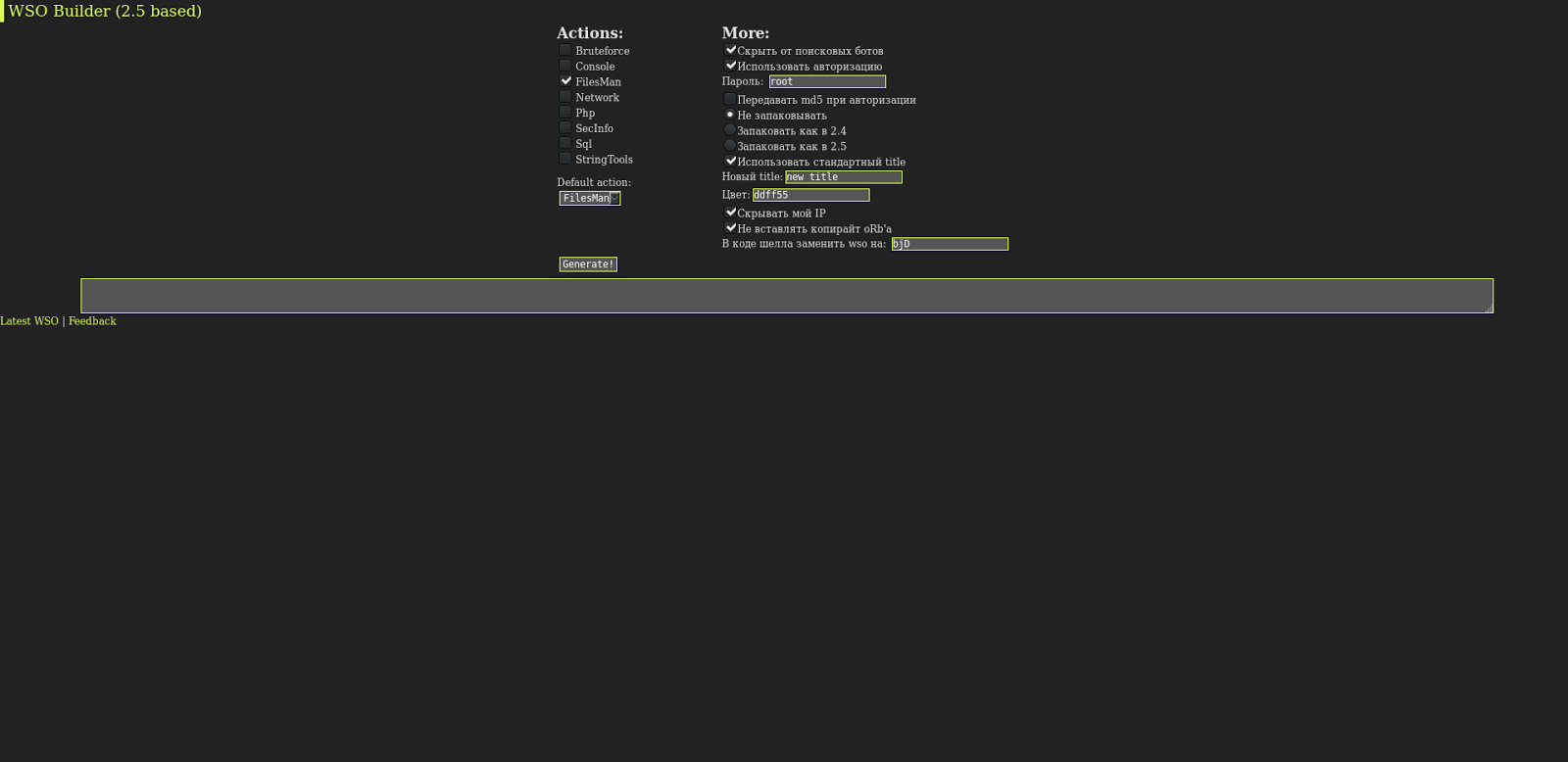

Un écosystème entier s’est développé au sein de la communauté des hackers autour du shell WSO, avec des hackers développant des outils secondaires pour soutenir son utilisation. Par exemple, il existe des outils permettant de créer une version personnalisée du shell avec uniquement les fonctionnalités désirées.

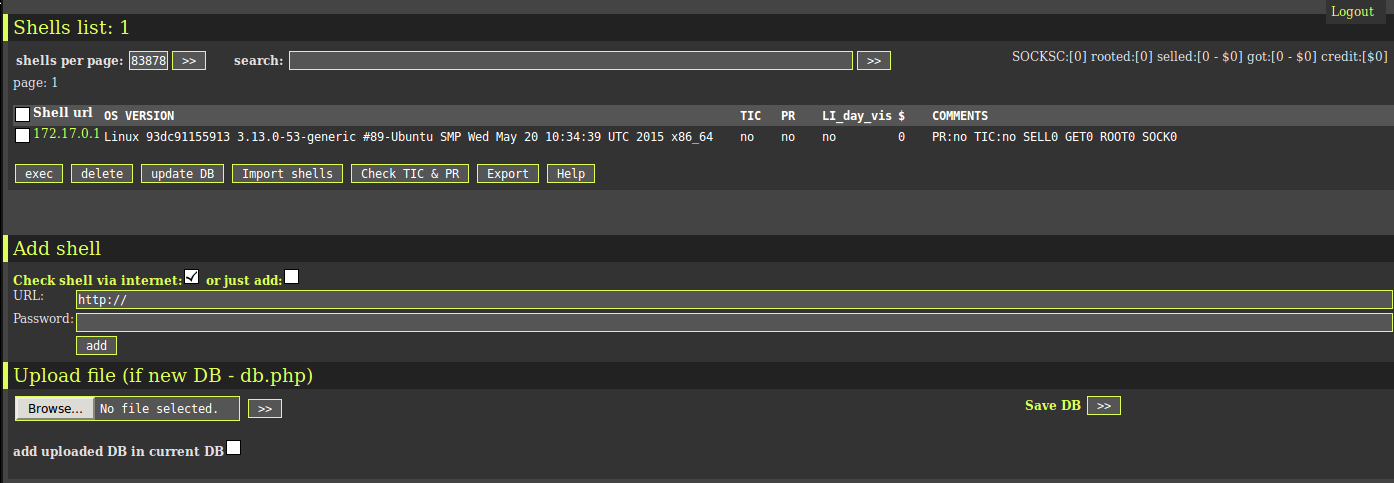

Nous avons également observé un outil permettant de gérer plusieurs sites infectés par ce virus, ce qui offre aux pirates informatiques, même débutants, la possibilité de prendre le contrôle relativement facilement d’un grand nombre de sites Web.

Un peu d’Histoire…

Histoire

Pour un outil aussi omniprésent, les origines du WSO restent un mystère non résolu.

WSO signifie apparemment « web shell by orb ». Il a été vu pour la première fois dans les communautés de hackers entre 2008 et 2009. La première mention que nous avons pu trouver était un fil de discussion dans un forum de hacking russe en janvier 2009 par un utilisateur nommé oRb, dont le script porte depuis le nom.

Ce fil de discussion a été utilisé pour annoncer une mise à jour majeure du script, ce n’était donc probablement pas la première version de WSO. Mais les recherches Google sur « WSO Shell » ont commencé à prendre de l’ampleur peu de temps après .

oRb a continué à publier des mises à jour et de nouvelles versions du script jusqu’à fin 2010, date à laquelle ils ont publié la version 2.5. Cela reste la version la plus populaire, bien que certains pirates aient publié des variantes depuis (et pas toujours par altruisme envers d’autres pirates – certaines versions incluent du code caché pour informer l’auteur de l’endroit où elles sont installées, provoquant ainsi plusieurs niveaux d’infiltration et de dégâts). .

Le shell WSO est largement utilisé par d’innombrables pirates informatiques dans le monde entier, et la communauté d’utilisateurs qui le préfèrent comme shell Web grandit chaque jour.

En janvier de cette année, par exemple, nous avons publié une étude sur le botnet ChickenKiev ou « CK » qui utilise WSO dans le cadre de son fonctionnement .

Chaque nouvelle itération vise à permettre aux pirates informatiques de s’emparer de sites Web de plus en plus facilement et de faire ensuite ce qu’ils veulent. La paresse des pirates informatiques à cet égard ne peut être surestimée. Par exemple, l’une des premières lignes du shell WSO définit le mot de passe requis pour l’utiliser :

$auth_pass = "63a9f0ea7bb98050796b649e85481845";

Plus précisément, cela définit le mot de passe sur le mot « root ». Notre WAF a bloqué des centaines de tentatives de téléchargement de WSO sur des sites Web que nous protégeons – toutes essayant de s’exécuter avec ce simple mot de passe par défaut.

Comment s’en protéger ?

Wordfence utilise plusieurs méthodes efficaces pour bloquer les attaques impliquant le shell WSO, offrant ainsi une protection robuste contre cette menace agressive. Voici comment Wordfence protège votre site contre l’exploitation du shell WSO :

- Détection et blocage des tentatives de téléchargement : Le pare-feu d’applications Web (WAF) de Wordfence analyse en temps réel toutes les requêtes adressées à votre site Web à la recherche de code malveillant, y compris le shell WSO. Les signatures de logiciels malveillants personnalisées de Wordfence sont régulièrement mises à jour pour détecter et bloquer toute tentative de téléchargement du shell WSO dès qu’elle est détectée.

- Détection par le scanner de logiciels malveillants : Si un pirate informatique réussit à installer le shell WSO sur votre système de fichiers, le scanner de logiciels malveillants de Wordfence le détectera rapidement. Vous recevrez une alerte immédiate pour vous informer de sa présence, vous permettant ainsi d’intervenir rapidement.

- Blocage des tentatives d’exécution de commandes : Même si un attaquant parvient à contourner les premières défenses et à installer le shell WSO, Wordfence bloque également les tentatives d’exécution de commandes via ce shell. Ainsi, même s’il est présent sur votre site, les commandes shell WSO ne pourront pas être exécutées avec succès.

En combinant ces approches, Wordfence offre une protection complète contre les attaques utilisant le shell WSO, garantissant ainsi la sécurité et l’intégrité de votre site Web.

Comment savoir si WSO Shell se cache sur votre site Web

Il existe plusieurs signes qui peuvent indiquer la présence du WSO Shell sur votre site Web :

- Analyse des fichiers système : Vous pouvez utiliser un scanner de logiciels malveillants pour rechercher des fichiers suspects sur votre site. Les outils de sécurité tels que Wordfence proposent des scanners qui peuvent détecter la présence de fichiers liés au WSO Shell.

- Surveillance du trafic : Observez les journaux de trafic de votre site pour repérer des activités suspectes, telles que des tentatives répétées de connexion à des pages ou des répertoires sensibles.

- Surveillance de l’activité des utilisateurs : Surveillez les activités des utilisateurs sur votre site pour détecter tout comportement anormal ou toute action inhabituelle, comme la modification ou la suppression de fichiers système.

- Analyse des journaux du serveur : Examinez les journaux du serveur pour repérer des entrées indiquant des accès non autorisés ou des tentatives d’exécution de commandes suspectes.

- Vérification des fichiers de configuration : Assurez-vous de vérifier les fichiers de configuration de votre site, tels que .htaccess et wp-config.php, pour repérer d’éventuelles modifications non autorisées.

Si vous soupçonnez la présence du WSO Shell sur votre site, il est essentiel de prendre des mesures immédiates pour le supprimer et renforcer la sécurité de votre site pour éviter toute future exploitation.

Pour finir…

En raison de sa facilité d’accès, le shell WSO est devenu l’un des outils les plus répandus et malveillants utilisés par les pirates pour compromettre des sites Web. L’installation du shell WSO sur votre site constitue un risque important pour vous et votre entreprise.

La meilleure stratégie de défense consiste à être proactif. En utilisant des outils tels que Wordfence ou Gravityscan, vous pouvez non seulement détecter et bloquer facilement la présence du shell WSO, mais également prévenir toute intrusion potentielle sur votre site Web dès le départ. Ces solutions offrent une protection complète, vous permettant ainsi de sécuriser votre « maison » sur le Web de manière efficace et proactive.