Dans le monde interconnecté d’aujourd’hui, la sécurité des réseaux sans fil est devenue une préoccupation majeure. Avec la prolifération des points d’accès Wi-Fi, les risques de piratage et d’intrusion sont plus élevés que jamais. C’est dans ce contexte que le WiFi Pineapple émerge comme un outil révolutionnaire, offrant aux professionnels de la sécurité et aux amateurs de hacking une solution puissante pour évaluer et sécuriser les réseaux sans fil.

Qu’est-ce que le WiFi Pineapple ?

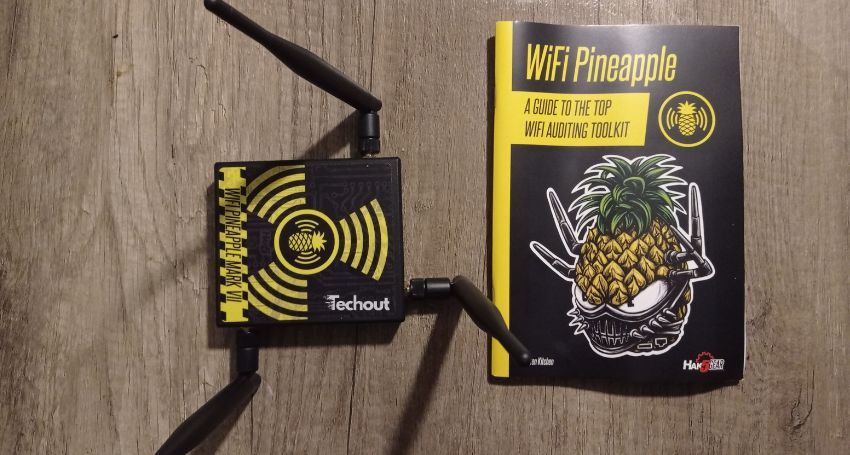

Le WiFi Pineapple, développé par Hak5, est bien plus qu’un simple gadget de piratage. C’est un outil sophistiqué qui offre une multitude de fonctionnalités pour évaluer la sécurité des réseaux sans fil. Conçu avec une approche polyvalente, il s’adresse aussi bien aux professionnels de la sécurité informatique qu’aux amateurs de hacking et aux chercheurs en sécurité.

Le dispositif se présente sous la forme d’un petit boîtier compact et discret, ce qui en fait un outil portable et facilement dissimulable. Malgré sa taille modeste, le WiFi Pineapple embarque une puissance impressionnante, grâce à ses composants matériels et logiciels optimisés pour les tâches de piratage et d’analyse réseau.

L’un des aspects les plus remarquables du WiFi Pineapple est sa capacité à se faire passer pour un point d’accès légitime. En utilisant des techniques de « man-in-the-middle », il intercepte le trafic des appareils Wi-Fi à proximité, leur faisant croire qu’ils se connectent à un réseau sécurisé alors qu’ils sont en réalité piégés par le Pineapple. Cette capacité lui permet d’effectuer diverses attaques et de collecter des informations sensibles, telles que les mots de passe, les données de connexion et les paquets de données non chiffrés.

Outre ses capacités de piratage, le WiFi Pineapple offre également des fonctionnalités avancées pour l’analyse et l’évaluation des réseaux sans fil. Il permet par exemple de détecter les réseaux vulnérables, de cartographier leur topologie et de vérifier la robustesse de leurs mesures de sécurité. Cette approche proactive de la sécurité permet aux professionnels de mieux comprendre les risques potentiels et de prendre des mesures préventives pour renforcer la sécurité de leurs réseaux.

La plate-forme de pentest WiFi standard de l’industrie a évolué. Équipez votre équipe rouge avec le WiFi Pineapple® Mark VII. Récemment raffiné. Prêt pour l’entreprise. L’édition tactique comprend tout ce qui est de base, plus une prise en charge 2,4 et 5 GHz avec un adaptateur MK7AC, un étui de transport Hak5, des skins en édition limitée et un porte-clés Hak5.

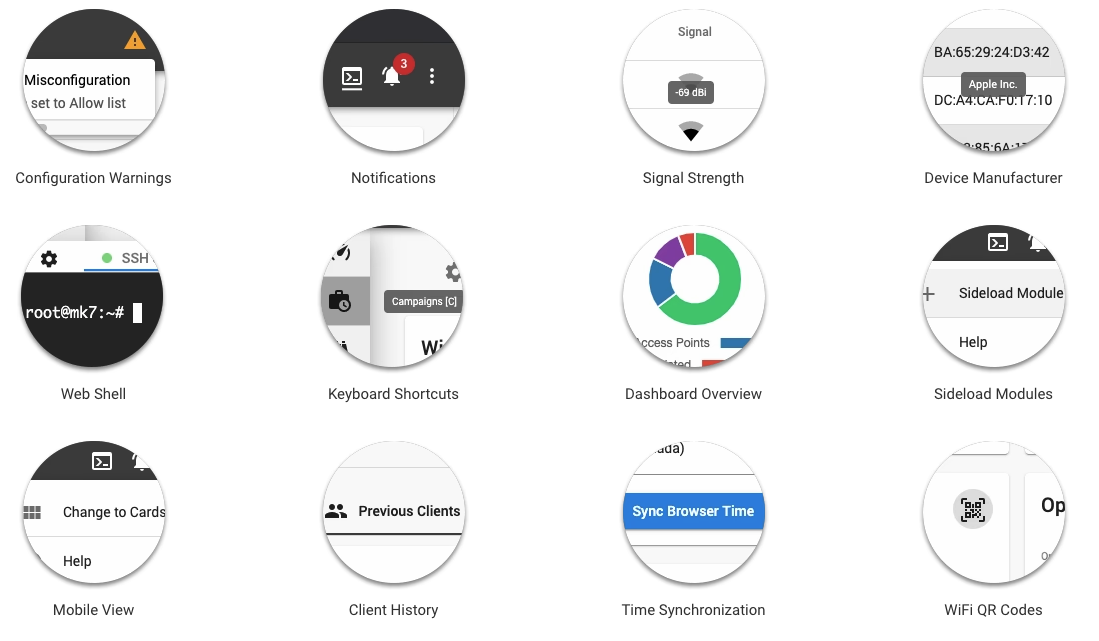

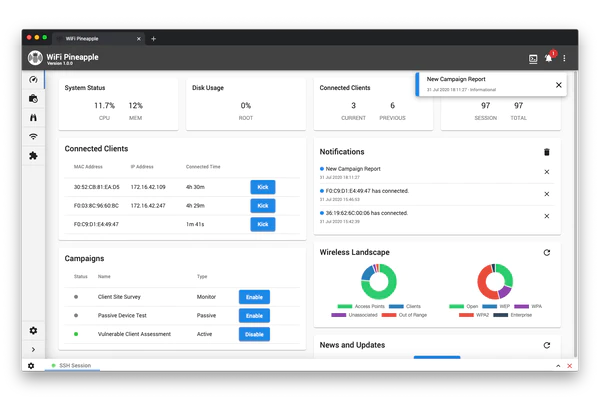

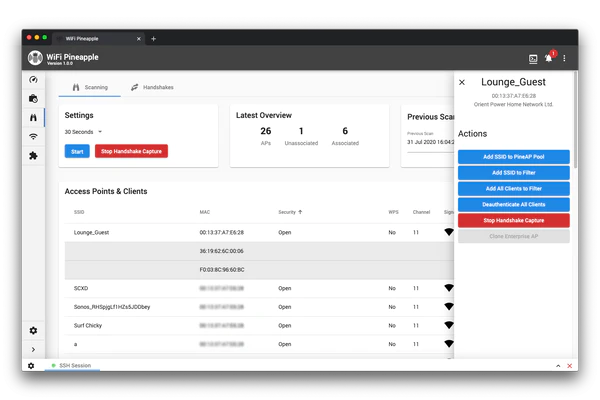

Automatisez l’audit WiFi avec toutes les nouvelles campagnes et obtenez des résultats exploitables à partir des rapports d’évaluation des vulnérabilités. Contrôlez l’espace aérien avec un nouveau tableau de bord de reconnaissance interactif et restez sur la cible et dans la portée grâce à la suite leader de points d’accès malveillants pour les attaques avancées de l’homme du milieu.

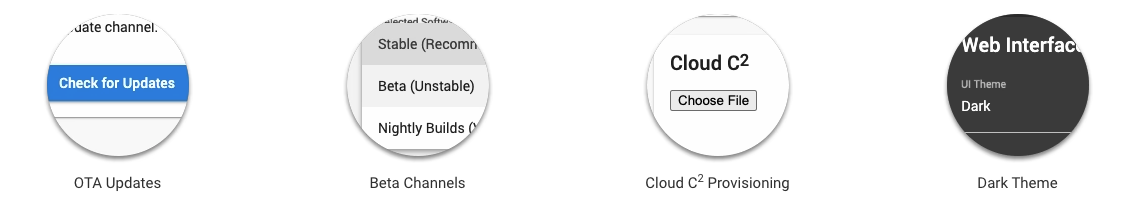

Les processeurs réseau de nouvelle génération se combinent avec plusieurs radios basées sur les rôles et la suite PineAP brevetée Hak5 pour fournir des résultats impressionnants. Durci et testé sous contrainte pour les environnements les plus difficiles. Le nouveau WiFi Pineapple Mark VII offre des performances incroyables à partir d’une interface Web simple avec un vaste écosystème d’applications, des campagnes pentest automatisées et Cloud C2 pour un accès à distance depuis n’importe où.

Les campagnes automatisent les pentests avec des rapports époustouflants. La reconnaissance interactive vous permet de contrôler l’espace aérien et un complément de radios dédiées fournit des résultats de niveau entreprise.

Comment ça marche ?

Le WiFi Pineapple exploite astucieusement la technique du « man-in-the-middle » (MITM) pour intercepter et manipuler le trafic des réseaux sans fil à proximité. Voici comment cela fonctionne :

- Emulation d’un point d’accès : Le WiFi Pineapple peut se faire passer pour un point d’accès légitime en émettant des signaux radio conformes aux normes Wi-Fi. Il peut utiliser des noms de réseau (SSIDs) courants ou spécifiques pour attirer les appareils à se connecter.

- Interception du trafic : Une fois qu’un appareil se connecte au Pineapple, ce dernier agit comme un intermédiaire entre cet appareil et le véritable point d’accès. Tout le trafic réseau de l’appareil passe par le Pineapple, permettant ainsi à l’utilisateur de surveiller et d’analyser les données échangées.

- Analyse et manipulation : Le WiFi Pineapple offre une gamme d’outils permettant d’analyser le trafic capturé. L’utilisateur peut inspecter les paquets de données, identifier les vulnérabilités de sécurité et même modifier le trafic en temps réel. Cela peut inclure la redirection du trafic vers des sites web malveillants, l’injection de faux certificats SSL pour l’interception de données chiffrées, ou encore la capture d’informations sensibles telles que les identifiants de connexion.

- Persistance et surveillance : Le WiFi Pineapple peut également être configuré pour fonctionner de manière autonome, en enregistrant continuellement le trafic réseau pour une analyse ultérieure. Cela permet à l’utilisateur de surveiller les réseaux sans fil sur une période prolongée, capturant ainsi des données précieuses sur les comportements des utilisateurs et les modèles de trafic.

Imitez minutieusement les réseaux préférés pour identifier les appareils vulnérables à ce point d’accès malveillant. Effectuez des audits réguliers et automatisés avec des campagnes qui génèrent des rapports de renseignements exploitables. Installez et gérez à distance avec Cloud C2 pour une simulation persistante des menaces et une surveillance sur site.

Visualisez entièrement le paysage sans fil et orchestrez les attaques à partir du tableau de bord en temps réel. Capturez un butin impressionnant, depuis les identifiants PSK et Enterprise jusqu’aux informations personnelles à partir de portails captifs ciblés. Ayez un impact tout en restant dans le champ de l’engagement grâce au filtrage avancé des clients et des AP.

Les fonctionnalités clés :

- Capture de paquets : Le WiFi Pineapple peut capturer et analyser le trafic réseau, y compris les données non chiffrées telles que les mots de passe et les informations de connexion.

- Attaques de déni de service (DoS) : Il peut être utilisé pour lancer des attaques DoS, perturbant ainsi la connectivité des périphériques légitimes sur le réseau ciblé.

- Création de réseaux malveillants : Le Pineapple permet de créer facilement des réseaux Wi-Fi factices pour piéger les utilisateurs et leur voler leurs informations d’identification.

- Analyse des vulnérabilités : Il offre également des outils d’analyse des vulnérabilités pour évaluer la robustesse des réseaux sans fil.

CARACTÉRISTIQUES

- Point d’accès malveillant de premier plan : La suite PineAP brevetée imite parfaitement les réseaux préférés, permettant les attaques de type homme du milieu.

- Attaques contre les protocoles WPA et WPA Enterprise : Capture des poignées de main WPA et imitation de points d’accès d’entreprise, capturant les identifiants d’entreprise.

- Filtres de ciblage précis : Restez dans le cadre de l’engagement et limitez les dommages collatéraux avec des filtres MAC et SSID.

- Interface Web simple : Rapide et intuitive avec un accent sur le flux de travail et les renseignements exploitables – il suffit de cliquer pour attaquer.

- Multiplateforme : Aucun logiciel à installer. Fonctionne dans n’importe quel navigateur web moderne sur Windows, Mac, Linux, Android, iOS.

- Reconnaissance avancée : Visualisez le paysage Wi-Fi et les relations entre les points d’accès et les appareils.

- Renseignement exploitable : Identifiez les appareils vulnérables, recueillez des renseignements sur la cible et dirigez les attaques.

- Surveillance passive : Surveillez et collectez des données à partir de tous les appareils à proximité. Enregistrez et rappelez-vous les rapports à tout moment.

- Campagnes automatisées : Les assistants de campagne guidée fournissent des résultats exploitables répétables avec des rapports personnalisés.

- Activé pour Cloud C² : Déployez en toute confiance. Commandez et contrôlez à distance les ondes avec Hak5 Cloud C².

Utilisations éthiques et légales :

Les utilisations éthiques et légales du WiFi Pineapple sont des aspects cruciaux à prendre en considération lors de son déploiement et de son utilisation. Alors que cet outil puissant peut être une ressource précieuse pour les professionnels de la sécurité informatique, son potentiel de nuisance s’il est utilisé de manière malveillante est également significatif.

- Utilisations éthiques : Les professionnels de la sécurité informatique et les chercheurs en sécurité peuvent utiliser le WiFi Pineapple de manière éthique pour plusieurs raisons :

- Évaluation de la sécurité : Ils peuvent l’utiliser pour évaluer la sécurité des réseaux sans fil, en identifiant les vulnérabilités potentielles et en recommandant des mesures correctives.

- Sensibilisation et formation : Il peut servir d’outil pédagogique pour sensibiliser les individus aux risques de sécurité associés aux réseaux sans fil et pour former les équipes de sécurité à la détection et à la mitigation des attaques.

- Tests d’intrusion autorisés : Les entreprises peuvent autoriser les tests d’intrusion éthiques utilisant le WiFi Pineapple pour évaluer la robustesse de leurs défenses réseau.

- Utilisations illégales : Malheureusement, le WiFi Pineapple peut également être utilisé à des fins malveillantes par des cybercriminels pour des activités illicites :

- Espionnage : Les pirates informatiques peuvent utiliser le Pineapple pour intercepter et collecter des données sensibles, telles que les informations d’identification et les données financières, à partir de réseaux sans fil non sécurisés.

- Attaques de phishing : Ils peuvent créer de faux réseaux Wi-Fi pour piéger les utilisateurs et leur voler leurs informations personnelles et financières.

- Sabotage réseau : Les attaquants peuvent perturber les réseaux sans fil en lançant des attaques de déni de service (DoS) ou en manipulant le trafic pour causer des dommages ou perturber les opérations.

- Cadre juridique : Il est essentiel de respecter les lois et réglementations locales et nationales lors de l’utilisation du WiFi Pineapple. Dans de nombreuses juridictions, l’utilisation de cet outil pour intercepter des données sans autorisation préalable est illégale et peut entraîner des sanctions sévères, y compris des amendes et des peines d’emprisonnement.

Pour finir…

Le WiFi Pineapple représente une avancée significative dans le domaine de la sécurité des réseaux sans fil. Son potentiel en tant qu’outil d’évaluation de la sécurité est immense, mais il est essentiel de l’utiliser de manière responsable et légale. En tant que tel, il est recommandé de ne l’utiliser qu’avec l’autorisation appropriée et dans le cadre d’activités légales et éthiques. Avec une utilisation responsable, le WiFi Pineapple peut contribuer à renforcer la sécurité des réseaux sans fil et à protéger les données des utilisateurs contre les menaces potentielles.